In vielen mittelständischen Unternehmen herrscht beim Thema IT-Sicherheit ein gefährlicher Mix aus falscher Sicherheit und lähmender Komplexität. Doch während Konzerne Millionen in High-End-Lösungen investieren, scheitern KMU oft schon an den Grundlagen. Wir haben mit Kristoffer Braun von ACT DIGITAL darüber gesprochen, wie Geschäftsführer die Kontrolle über ihre digitale Infrastruktur zurückgewinnen – ohne den Betrieb mit unnötiger Komplexität zu lähmen.

Welche drei Sicherheitslücken begegnen Ihnen in KMU am häufigsten – unabhängig von Branche oder Größe?

In unserer Beratungspraxis begegnen uns regelmäßig drei zentrale Sicherheitslücken:

1. Betrieb veralteter Software mit bekannten Sicherheitslücken

Häufig fehlen strukturierte Patch-Management-Prozesse oder klare Verantwortlichkeiten für die zeitnahe Implementierung verfügbarer Updates. Dadurch entstehen vermeidbare Angriffsflächen.

2. Schwache und wiederverwendete Passwörter

Trotz zunehmender Awareness nutzen viele Mitarbeitende nach wie vor leicht zu erratende oder mehrfach verwendete Kennwörter. Das begünstigt sogenannte Credential-Stuffing-Angriffe erheblich.

3. Falsch konfigurierte Dienste und ungewollt exponierte Systeme

Cloud-Speicher mit Standardkonfigurationen, öffentlich erreichbare Datenbanken oder Administrationsoberflächen ohne ausreichende Zugriffsbeschränkungen stellen ein erhebliches Risiko dar – oft ohne, dass sich die Verantwortlichen dessen bewusst sind.

Woran erkennt ein Geschäftsführer oder Betriebsleiter konkret, dass sein Unternehmen sicherheitstechnisch „unterversorgt“ ist?

Es gibt mehrere typische Warnsignale im Alltag:

- Wachsender Migrations-Backlog

Wenn sich technische Altlasten anhäufen und wichtige Modernisierungsprojekte immer wieder verschoben werden, steigen die Sicherheitsrisiken durch veraltete Systeme kontinuierlich. - Fehlende strukturierte Prozesse

Wenn bei wiederkehrenden IT-Vorfällen jedes Mal improvisiert werden muss und Zuständigkeiten unklar sind, fehlt die organisatorische Grundlage für wirksame Sicherheit. - Überwiegend reaktive IT

Eine IT, die ausschließlich mit akuten Problemen beschäftigt ist und keine Zeit für präventive Maßnahmen hat, deutet auf strukturelle Defizite hin. - Systematische Umgehung von Sicherheitsmaßnahmen

Wenn Mitarbeitende regelmäßig Workarounds entwickeln, ist das ein klares Signal, dass Sicherheitsmaßnahmen nicht ausreichend an reale Arbeitsabläufe angepasst sind.

Welche Sicherheitsmaßnahmen sind essenziell – selbst bei sehr begrenztem Budget?

Die wichtigste Investition ist qualifiziertes IT-Personal, das Wartung und Betrieb der eingesetzten Systeme fachgerecht sicherstellt. IT-Sicherheit ist kein Projekt, sondern ein kontinuierlicher Prozess.

Ist eigenes Personal nicht realisierbar, empfehlen wir die Zusammenarbeit mit einem vertrauenswürdigen IT-Dienstleister. Unverzichtbare Grundlagen sind:

- Systematisches Patch-Management

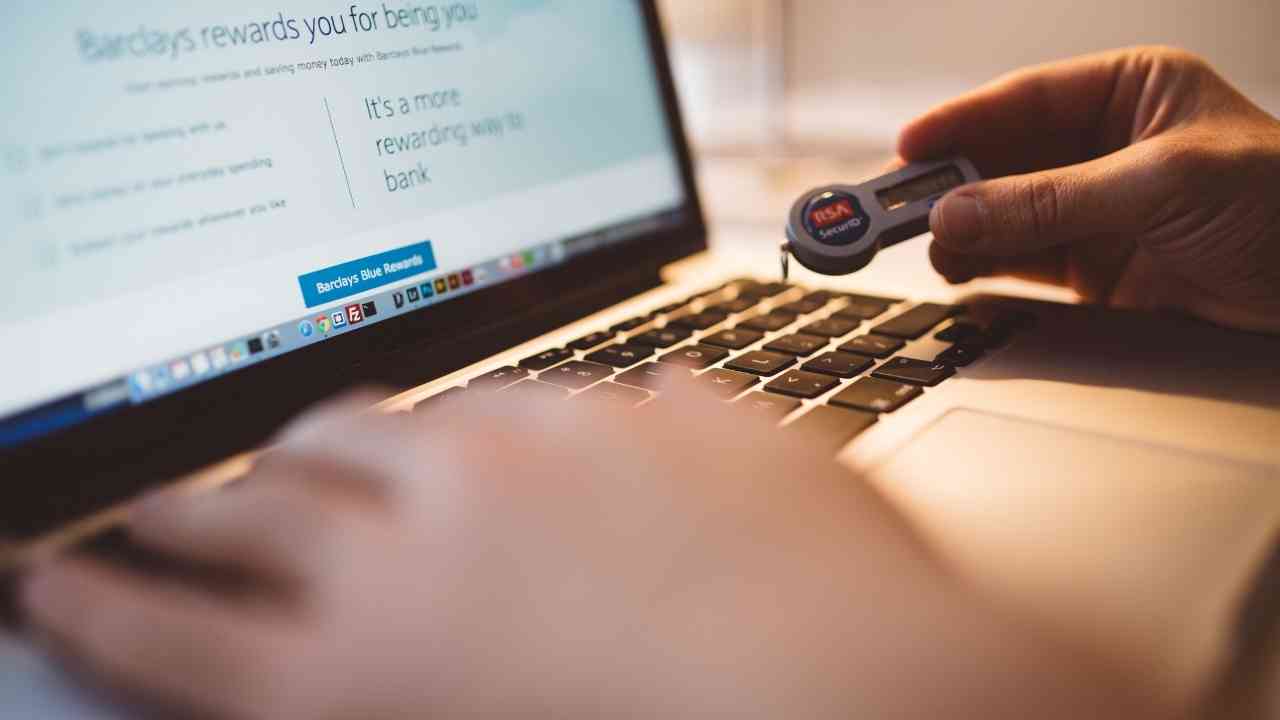

- Multi-Faktor-Authentifizierung für kritische Systeme

- Regelmäßige und getestete Backups

- Grundlegende Netzwerksegmentierung

Diese Maßnahmen bilden das Fundament für alle weiteren Sicherheitskonzepte.

Welche Themen werden häufig überschätzt oder unnötig komplex umgesetzt?

Ein klassisches Beispiel sind strenge Passwort-Komplexitätsrichtlinien mit Sonderzeichen, Zahlen und festen Wechselintervallen.

Die Praxis zeigt: Nutzer erzeugen zwar regelkonforme Passwörter, greifen dabei aber auf vorhersehbare Muster zurück. Das Ergebnis ist oft eine trügerische Sicherheit.

Aktuelle Forschung belegt: Passwortlänge ist wichtiger als Komplexität.

Eine lange Passphrase, etwa nach dem Diceware-Verfahren, ist sicherer und besser merkbar als kurze, komplizierte Zeichenfolgen.

Unsere Empfehlung:

Fokus auf Passphrasen und konsequente Nutzung von Passwort-Managern statt auf überzogene Komplexitätsregeln.

Wie lässt sich IT-Sicherheit so organisieren, dass sie nicht vom Tagesgeschäft überrollt wird?

Erfolgreiche IT-Sicherheit muss in die Geschäftsprozesse integriert sein. Unser bewährter Ansatz umfasst drei Schritte:

- Unternehmensindividuelles Threat-Modeling

Identifizieren Sie die tatsächlich relevanten Risiken auf Basis Ihres Geschäftsmodells, Ihrer Daten und Ihrer Infrastruktur. - Partizipative Entwicklung von Sicherheitsmaßnahmen

Beziehen Sie Mitarbeitende ein, die täglich mit den betroffenen Prozessen arbeiten. Nur so entstehen praxistaugliche Lösungen. - Kontinuierliche Reevaluation

Geschäft und Bedrohungslage verändern sich. Regelmäßige Reviews stellen sicher, dass Maßnahmen wirksam bleiben.

Der Schlüssel: Sicherheit als Unterstützung des Geschäfts verstehen, nicht als Hindernis.

Welche Rolle spielen Mitarbeitende – und welche Fehler sehen Sie häufig?

Mitarbeitende sind ein zentraler Faktor der IT-Sicherheit. Typische Herausforderungen sind:

- Unklares Verständnis geteilter Verantwortung

Sicherheit wird oft ausschließlich der IT zugeschrieben, obwohl jeder Mitarbeitende eine Rolle spielt. - Lücken in der Phishing-Awareness

Angriffe werden immer raffinierter. Einmalige Schulungen reichen nicht aus. - Fehlende Fehlerkultur

Wer Vorfälle aus Angst verschweigt, verschärft Risiken. Sicherheitsvorfälle müssen als Lernchance verstanden werden.

Unsere Empfehlung:

Regelmäßige kurze Awareness-Sessions (ca. 15 Minuten monatlich) sind deutlich wirksamer als seltene Ganztagsschulungen. Simulierte Phishing-Tests sollten als Training, nicht als Bloßstellung verstanden werden.

Ab wann ist externe Unterstützung sinnvoll – und woran erkennt man seriöse Anbieter?

Externe Expertise ist besonders wertvoll bei:

- Einführung neuer Sicherheitskonzepte

- Gap-Analysen

- Compliance-Anforderungen (z. B. ISO 27001, NIS2, TISAX)

- Sicherheitsvorfällen

- Fehlenden internen Ressourcen

Merkmale seriöser Anbieter:

- Bedarfsorientierte Beratung statt Standardlösungen

- Klare, verständliche Kommunikation

- Nachweisbare Expertise und Referenzen

- Transparente Methodik

- Fokus auf Befähigung statt Abhängigkeit

Wie lässt sich die Wirksamkeit bestehender Maßnahmen pragmatisch prüfen?

Auch ohne teure Audits gibt es effektive Ansätze:

Gap-Analysen anhand von Standards

Frameworks helfen als Benchmark, auch ohne Zertifizierung.

Technische Validierung

- Vulnerability-Scans (z. B. OpenVAS, Nessus Essentials)

- Gezielte Penetrationstests für kritische Systeme

- Regelmäßige Log-Analysen

Organisatorische Validierung

- Tabletop-Übungen

- Prozess-Reviews

- Mitarbeiter-Feedback

Geeignete Frameworks

- BSI IT-Grundschutz

- CIS Controls

- NIST Cybersecurity Framework

Eine ehrliche Bestandsaufnahme liefert eine klare Roadmap für Verbesserungen.

Welche Entwicklungen sollten KMU in den nächsten 12–24 Monaten im Blick behalten?

Bevor neue Trends adressiert werden, sollten grundlegende Sicherheitsmaßnahmen sauber umgesetzt sein. Viele Angriffe nutzen weiterhin bekannte Schwächen.

Relevante Entwicklungen:

- KI-gestützte Angriffe (Phishing, Deepfakes, Social Engineering)

- Ransomware-as-a-Service

- Supply-Chain-Angriffe

- Steigende regulatorische Anforderungen (NIS2, DORA etc.)

Empfehlung: Ressourcen nach realen Risiken priorisieren, nicht nach Hype.

Ein einziger pragmatischer Rat für KMU – welcher wäre das?

Investieren Sie in qualifizierte Menschen, nicht primär in Technologien.

Ein kompetenter IT-Sicherheitsverantwortlicher (intern oder extern):

- Versteht Ihr Geschäft

- Setzt realistische Prioritäten

- Holt Mitarbeitende ab

- Sorgt für kontinuierliche Verbesserung

Technologie allein löst keine Sicherheitsprobleme.

Der entscheidende Unterschied entsteht durch Menschen mit Expertise, Überblick und Verantwortungsbewusstsein.

Dieses Interview ist Teil unseres Schwerpunkt-Themas „Operative Exzellenz im Mittelstand“. Die Sicherheit Ihrer IT ist das Fundament, auf dem effiziente Prozesse aufgebaut werden.

- Effizienz & Automation: Lesen Sie ergänzend, Welche Prozesse lassen sich wirklich automatisieren.

Recht & Haftung: IT-Sicherheit ist für Geschäftsführer keine Kür, sondern eine gesetzliche Pflicht. Erfahren Sie mehr über die Haftungsrisiken bei Datenschutzverletzungen auf unserem Fachportal für Recht.

> Hinweis: Dieser Beitrag dient der allgemeinen Information und stellt keine Rechtsberatung dar.

Über ACT DIGITAL: Kristoffer Braun und sein Team begleiten mittelständische Unternehmen bei der digitalen Transformation mit einem klaren Fokus auf Sicherheit, Compliance und praxistaugliche IT-Architekturen.